Caja fuerte con mecanismo de apertura NFC.

Caja fuerte con mecanismo de apertura NFC.

Categoría: Pandilla Juvenil (1ro. 2do. y 3ro. de nivel Secundaria)

Área de participación: Mecatrónica

Resumen

Una caja fuerte es un sistema de seguridad que permite salvaguardar objetos de alto valor, estos dispositivos están elaborados con metales resistentes a golpes y a condiciones ambientales extremas, además, suelen estar reforzadas con concreto, para aumentar la efectividad del aparato. La tecnología usada como mecanismo de apertura es comunicación de rango cercano o NFC, que usa radiofrecuencias para intercambiar datos entre chips de la misma naturaleza, como pueden ser smartphones, llaveros u otros tipos de tarjetas y estampas con identificador de radiofrecuencia (RFID), que se distinguen entre sí con el código de usuario (UID) que se registra como configuración de fábrica en la mayoría de los identificadores RFID. Para este proyecto se elaboró una caja de lámina de 20cm de altura, 30cm de ancho y 20cm de profundidad, con una capacidad de 198 litros, con un sistema que es capaz de mantener seguras las pertenencias y objetos de valor depositados. Además su costo de elaboración fué de aproximadamente 1600 pesos, lo cual, comparado con otras cajas con especificaciones similares, resulta que es más barata, siendo accesible para un usuario promedio. En cuanto al material que fue utilizado para su elaboración, este presenta una desventaja, ya que es de lámina, pero cumple con la misión de proteger los artículos que se encuentran dentro del dispositivo. En conclusión, el trabajo cumple con el propósito planteado al inicio, y no muestra fallas en el mecanismo de apertura y puede ser una opción confiable, para mantener seguras las pertenencias del usuario.

Pregunta de Investigación

¿Cómo adaptar un sistema de apertura con un lector tipo NFC a una caja fuerte?Planteamiento del Problema

La inseguridad es un problema que ha estado incrementando a lo largo del tiempo, por lo cual las personas tienden a custodiar sus objetos de valor, la mayoría de estos son asegurados dentro de cajas fuertes que cuentan con distintos mecanismos de apertura, estos pueden ser con cerradura o contraseña, que pueden ser manipulados por personas que son ajenas a la caja, teniendo la posibilidad de acceder a su contenido poniendo en riesgo las pertenencias resguardadas dentro de ellas, ya que el sistema de apertura con el que cuenta este dispositivo de seguridad puede llegar a no ser tan eficaz, un ejemplo de esto sería al momento de duplicar una llave u obtener la clave de acceso.

Antecedentes

¿Qué es una caja fuerte?

Una caja fuerte es un contenedor o compartimiento especialmente diseñado para guardar en su interior elementos de valor con el fin protegerlos contra el robo, el fuego u otros ataques indeseados. Las cajas fuertes también suelen ser llamadas cajas de seguridad.

Las cajas fuertes son contenedores altamente resistentes, diseñados para salvaguardar en su interior todo tipo de objetos de valor, joyas, dinero, obras de arte y documentos importantes que requieran de una protección especial.

Algunas de ellas, las cajas ignífugas, además de proteger los objetos contenidos en su interior de robos y ataques, ofrecen protección contra los efectos del fuego.

Los usos más comunes se dan en domicilios y pequeños negocios que necesitan protección para sus objetos de valor y documentos importantes. Sin embargo, es en las empresas de mayor tamaño donde cumplen un papel más relevante.

Las cajas fuertes, por norma general, son paralelepípedos o cilindros huecos fabricados en metal de alta resistencia, que suele estar reforzado con rellenos de otros materiales, como el hormigón y las fibras metálicas, para asegurar una dureza y un peso óptimos.

El cierre de una caja fuerte y el correspondiente desbloqueo para su apertura, se consigue a través de muy diferentes sistemas. Ciertas cajas disponen de sistemas de cierre altamente sofisticados, como las combinaciones biométricas, aunque debemos tener en cuenta que las clásicas cerraduras con llave o combinación mecánica o electrónica siguen siendo las más empleadas, debido a su fiabilidad y facilidad de uso. La puerta de una caja fuerte suele abrirse mediante el giro de sus bisagras, aunque en algunas ocasiones la apertura se realiza extrayendo la propia puerta.

Las cajas fuertes se emplean en un amplio campo de ámbitos y actividades, desde el doméstico hasta el profesional, llegando a los máximos requisitos de seguridad en entidades bancarias y organismos oficiales.

En el ámbito doméstico, en función del tipo de objetos que queramos salvaguardar y su valor económico o sentimental, podremos elegir entre la gama más básica de cajas de seguridad, de poco peso y volumen, hasta las cajas fuertes más pesadas y con más alto nivel de seguridad. También se podrá optar por algún tipo de caja camuflada, que basan gran parte de su seguridad en lograr pasar inadvertidas.

En los domicilios particulares las cajas fuertes suelen emplearse para la guarda de objetos de valor económico y sentimental, a los que se tiene un rápido acceso en caso necesario, sin la necesidad de depender de otras personas o entidades que los custodien.

La instalación de una caja fuerte en casa es un procedimiento relativamente sencillo y económico, según el tipo de caja (sobreponer o empotrar) y de sus características.

El funcionamiento de estas cajas domiciliarias suele ser sencillo, ya que no se requiere un excesivo nivel de seguridad. Por tanto, con sistemas de cierre basados en llaves o combinaciones mecánicas o electrónicas sencillas se logra obtener rendimientos muy aceptables.

Similares en su tamaño y prestaciones a las cajas domiciliarias, son las cajas para hotel. Por norma general, son cajas discretas, de pequeño tamaño y uso sencillo, que aseguran que todos los clientes puedan guardar en ellas sus objetos de valor, con la mayor comodidad posible.

Materiales y sistemas de cierre

En la fabricación de las cajas fuertes se emplean, como cabría esperar, materiales de alta resistencia y calidad. Para la construcción de su estructura lo más común es el uso de metales resistentes y versátiles, como el acero y sus múltiples aleaciones.

Para el relleno de la estructura es común la utilización de fibras metálicas, morteros minerales y hormigón o cemento, lo que, según la combinación de materiales empleada, proporciona a la caja fuerte mayor o menor peso y resistencia ante diversos intentos de ataque. La inclusión de morteros minerales compuestos por perlita o vermiculita se emplea para otorgar propiedades ignífugas a la caja.

En lo referente a los sistemas de cierre, existen multitud de soluciones y métodos de apertura, aunque todas se basan en el desbloqueo de la puerta mediante un sistema interno movido por un mecanismo que ha de ser accionado por algún elemento externo.

Los mecanismos más sencillos son los accionados por llaves, como la de gorjas o de doble paleta, la llave de puntos, la de serreta, etc. Estos sistemas basan su apertura en el accionamiento del mecanismo de cierre mediante el giro de la llave.

Las cajas con combinación mecánica clásica presentan una ruleta compuesta por varios discos internos que mediante una serie de giros a izquierda y derecha, definidos por una clave, desbloquean el mecanismo, para posibilitar la apertura de la puerta.

En la actualidad, las cajas fuertes que cuentan con modernas combinaciones electrónicas, son de uso más sencillo y tan solo requieren que se introduzca la clave, generalmente numérica, para desbloquear el mecanismo de cierre. Posteriormente, bien por la activación de un sistema motorizado, bien por el giro de una llave o un pomo, la puerta de la caja fuerte se abre para acceder a su interior.

Los modelos más avanzados de cerraduras electrónicas pueden ofrecer un sin fin de posibilidades a la hora de gestionar la apertura, y ofrecen infinidad de posibilidades de gestión de usuarios, cambio de claves, bloqueos horarios, retardos, etc.

Algunos recientes e innovadores sistemas de cerraduras electrónicas, permiten, desde un smartphone, interactuar con la caja fuerte y gestionar prácticamente todas sus opciones y configuraciones. Esto posibilita una facilidad de uso y un nivel de seguridad impensables hasta ahora para cajas de seguridad que no fueran de gama muy alta.

Todos estos sistemas de cierre suelen combinarse entre sí para obtener sistemas aún más fiables y seguros.

NFC

¿Qué es la tecnología NFC?

La tecnología NFC, o comunicación mediante campo cercano, permite a los taléfonos inteligentes y otros dispositivos habilitados para ello comunicarse con otros dispositivos o artículos que contienen una tag NFC.

Si Ud. mueve su smartphone por el lineal de artículos en una tienda, o pasándolo cerca de una obra en un museo local, o acercar el teléfono con el de un amigo para compartir los últimos juegos, la tecnología de campo cercano o «contactless» permite que usted pague, juegue, se autentifique y aprenda con facilidad.

NFC es una plataforma abierta pensada desde el inicio para teléfonos y dispositivos móviles. Su tasa de transferencia puede alcanzar los 424 kbit/s por lo que su enfoque más que para la transmisión de grandes cantidades de datos es para comunicación instantánea, es decir, identificación y validación de equipos/personas.

Su punto fuerte está en la velocidad de comunicación, que es casi instantánea sin necesidad de emparejamiento previo. Como contrapartida, el alcance de la tecnología NFC es muy reducido, pues se mueve como máximo en un rango de los 20 cm. A su favor también juega que su uso es transparente a los usuarios y que los equipos con tecnología NFC son capaces de enviar y recibir información al mismo tiempo.

La tecnología NFC puede funcionar en dos modos:

- Activo, en el que ambos equipos con chip NFC generan un campo electromagnético e intercambian datos.

- Pasivo, en el que solo hay un dispositivo activo y el otro aprovecha ese campo para intercambiar la información.

Funcionamiento de la tecnología NFC

Frecuencia y velocidad de transmisión

Como el RFID, NFC funciona en el espectro de radiofrecuencia de 13,56 MHz, pero con menos de 15 mA de potencia para poder comunicar los datos a través de distancias de menos de 20 cm.

Las etiquetas NFC suelen almacenar entre 96 y 512 bytes de datos y la transferencia de datos utiliza una velocidad de 106Kb / s, 212Kb / s, 424kb / s, o 848kb / s – lo suficiente para mover pequeños paquetes de información prácticamente de forma instantánea.

Normativas y protocolos

Los interfaces NFC se definen y normalizan bajo las normas ISO y ECMA. Las ISO/IEC 18092 y ECMA-340 definen modos de comunicación para la interfaz NFC y su Protocolo (NFCIP), se selecciona un modo activo y pasivo de comunicaciones y los sistemas de modulación pertinentes, codificaciones, las velocidades de transferencia, el formato de trama, los parámetros de control de colisión, el protocolo de transporte y más.

ISO/IEC 21481 y ECMA-352 define NFCIP-2, que especifica los modos de comunicación para minimizar la interferencia con otros dispositivos para tarjetas sin contacto.

Usos del NFC.

La premisa básica a la que se acoge el uso de la tecnología NFC es aquella situación en la que es necesario un intercambio de datos de forma inalámbrica. Lo usos que más futuro tienen son la identificación, la recogida e intercambio de información y sobre todo, el pago.

- Identificación: el acceso a lugares donde es precisa una identificación podría hacerse simplemente acercando nuestro teléfono móvil o tarjeta con chip NFC a un dispositivo de lectura. Los abonos de autobús son un ejemplo muy válido.

- Recogida/intercambio de datos: Google es el principal protagonista de este uso, pues en combinación con las etiquetas RFID, utilidades como marcar dónde estamos, recibir información de un evento o establecimiento son inmediatas.

- Pago con el teléfono móvil: sin duda alguna es la estrella de los usos del NFC. La comodidad de uso y que el gasto pueda estar asociado a nuestra factura o una cuenta de banco son armas muy poderosas y esta tecnología está camino de ser el método de pago del futuro.

RFID

Cada vez es más frecuente ver tarjetas identificadoras sin contacto con el sistema de lectura. Este tipo de sistemas se llaman abreviadamente RFID (Radio Frequency Identification) Identificación por radiofrecuencia. Estos dispositivos están sustituyendo poco a poco a las etiquetas de códigos de barras y a las tarjetas magnéticas en todas sus aplicaciones.

Aplicaciones actuales

Las aplicaciones más corrientes de estos sistemas son el control de accesos y la inmovilización de vehículos. En el control de accesos se gana en comodidad, no es necesario el contacto físico de la tarjeta con el lector, lo que lo hace más cómodo y más rápido de usar. Este es un sistema en el que el interrogador (el dispositivo que lee los datos) tiene que poder leer muchas tarjetas diferentes, tantas como usuarios haya autorizados.

Una aplicación muy frecuente y poco conocida de los sistemas RFID son los inmovilizadores de vehículos. Se basan en un sistema interrogador situado en el vehículo a proteger y en un identificador en la llave. El primer sistema de este tipo se empezó a usar en 1994 y era el sistema U2270B de Atmel. En este tipo de sistema un interrogador sólo da paso a una sola llave.

¿Cómo funciona?

Todo sistema RFID se compone de un interrogador o sistema de base que lee y escribe datos en los dispositivos y un «transponder« o transmisor que responde al interrogador.

1 El interrogador genera un campo de radiofrecuencia, normalmente conmutando una bobina a alta frecuencia. Las frecuencias usuales

2 van desde 125 Khz hasta la banda ISM de 2.4 Ghz, incluso más.

3 El campo de radiofrecuencia genera una corriente eléctrica sobre la bobina de recepción del dispositivo. Esta señal es rectificada y de esta manera se alimenta el circuito.

4 Cuando la alimentación llega a ser suficiente el circuito transmite sus datos.

5 El interrogador detecta los datos transmitidos por la tarjeta como una perturbación del propio nivel de la señal.

La señal recibida por el interrogador desde la tarjeta está a un nivel de -60 db por debajo de la portadora de transmisión. El rango de lectura para la mayoría de los casos está entre los 30 y 60 centímetros de distancia entre interrogador y tarjeta.

Podemos encontrar además dos tipos de interrogadores diferentes:

- Sistemas con bobina simple, la misma bobina sirve para transmitir la energía y los datos. Son más simples y más baratos, pero tienen menos alcance.

- Sistemas interrogadores con dos bobinas, una para transmitir energía y otra para transmitir datos. Son más caros, pero consiguen unas prestaciones mayores.

Protocolos y opciones

Normalmente el sistema de modulación usado es modulación de amplitud (AM) con codificación tipo Manchester NRZ.

Para conseguir mayor alcance y más inmunidad al ruido eléctrico se utilizan sistemas más sofisticados. En algunos casos se divide la frecuencia del reloj de recepción.

La mayor parte de los sistemas tienen una memoria EEPROM donde se almacenan datos. En algunos casos llevan datos grabados de fábrica y en otros también hay datos que puede grabar el usuario.

Algunos sistemas utilizan encriptación de clave pública para conseguir mayor seguridad ante posibles escuchas maliciosas.

Por otro lado podemos encontrar sistemas anticolisión que permiten leer varias tarjetas al mismo tiempo. En caso de que varias tarjetas estén en el rango de alcance del interrogador y dos o más quieran transmitir al mismo tiempo, se produce una colisión. El interrogador detecta la colisión y manda parar la transmisión de las tarjetas durante un tiempo. Después irán respondiendo cada una por separado por medio de un algoritmo bastante complejo.

Aplicaciones

Ya hemos hablado de las tarjetas identificadoras sin contacto y de los inmovilizadores de vehículos. Pero hay algunas nuevas aplicaciones y otras que se prevén para el futuro. Una de las aplicaciones con más futuro son las etiquetas identificadoras poco a poco sustituirán en muchos casos a las típicas etiquetas de códigos de barras.

Así se pueden usar para identificar envíos de cartas o paquetes en correos o agencias de transporte. Los chips indentificadores de animales y mascotas también son de este tipo.

Una aplicación que está a punto de ponerse en marcha es la identificación de los equipajes aéreos. Esto permitiría identificar y encauzar automáticamente los equipajes de los viajeros y evitaría muchos problemas y extravíos de equipajes que tantos problemas causas a los viajeros y a las compañías aéreas. El problema es la falta de estandarización, que todos los sistemas sean capaces de leer las mismas tarjetas. En 1998 Texas Instruments y Philips Semiconductores propusieron un estándar que la ISO ha adoptado, el ISO/IEC 15693. Este estándar internacional transmite en la frecuencia de 13’56 Mhz. Muchos de los nuevos circuitos integrados RFID usan ya este sistema.

Una nueva aplicación en estudio es marcar todos los productos del supermercado con etiquetas RFID. Al salir con el carrito de la compra, de manera automática se identifican todos los productos que hemos comprado y nos comunican inmediatamente el precio total.

A los transponders se le pueden añadir entrada lectoras del estado de sensores o de interruptores. Así se podrían usar como sensores remotos sin alimentación ni mantenimiento.

Otras aplicaciones posibles son: inventario automático, control de fabricación, identificación de mercancías, distribución automática de productos, logística, sistemas antisecuestro, localización de documentos.

Como vemos, las aplicaciones son muchas. En el futuro nos esperan las etiquetas y los sistemas de identificación inalámbricos en todas partes. Algunos hasta tienen cierta prevención por las tremendas posibilidades de control sobre el individuo que ofrece esta tecnología.

La polémica

Recientemente se está creando un movimiento anti RFID. La causa es que esta tecnología atenta contra de la privacidad. Con la gran difusión de etiquetas RFID se está haciendo muy fácil seguir los hábitos de un individuo. A raíz de los acontecimientos del 11S en los Estados Unidos, éste país ha implantado un pasaporte con etiquetas RFID. Esto ha contribuido a aumentar la polémica. Sólo el futuro nos dirá como terminará esto.

Un caso concreto: Microchip MCRF450

Vamos a estudiar un dispositivo concreto: la familia MCRF450 de Microchip. Estos chips permiten la lectura y escritura de datos en su memoria EEPROM. Tienen una capacidad de memoria de 1024 bits distribuidos en 32 bloques. De estos bits, los tres primeros bloques (48 bits) vienen programados de fábrica con el número de serie único para cada circuito, otros 48 bits se usan para personalizar la tarjeta y los 928 bits restantes son para lectura y escritura de datos. Los bloques de memoria se pueden proteger contra escritura.

Anuncian una velocidad de transferencia de datos de 70 Khz en modo asíncrono, utiliza codificación Manchester con control de CRC. Implementan un algoritmo anticolisión que permite teóricamente acceder a cualquier número de transponders al mismo tiempo. Se pueden programar para dos modos de funcionamiento: primero habla el interrogador o primero habla la tarjeta.

Estos dispositivos necesitan para funcionar un circuito resonante LC compuesto por una bobina y, en algunos casos, un condensador. Cuando el circuito está cerca del campo de radiofrecuencia del interrogador, se produce un voltaje en el circuito LC. Este voltaje se rectifica y alimenta así los circuitos internos del dispositivo.

El chip envía datos al interrogador conectando y desconectando un condensador interno (entre lo terminales Vss y Ant.) que pone en resonancia o no el circuito LC externo. Si el circuito está en resonancia con la frecuencia de transmisión del interrogador, se produce un voltaje mucho mayor que si no hay resonancia.

Si el transponder está en resonancia (Microchip llama a este estado cloaking), una parte de la señal enviada por el interrogador, y que se induce en el circuito LC, vuelve al propio interrogador produciendo una pequeña señal que se puede detectar. Cuando el circuito LC está fuera de resonancia (estado uncloaking) el interrogador no ve el dispositivo, es como si desapareciera de su rango de acción.

Este proceso de conectar y desconectar un condensador para que el circuito esté o no en resonancia, produce una señal modulada en amplitud en la bobina del interrogador. De esta manera podemos recibir los datos enviados por la tarjeta. Este tipo de comunicación recibe el nombre de «backscatter» que podríamos traducir por «retrodifusión», se asemeja bastante al fundamento del radar.

Para comunicarse con la tarjeta, el interrogador envía primero una señal de referencia de tiempo seguidos de comandos y de los datos de escritura.

Existen varios modelos:

- MCRF450: sin condensador interno

- MCRF451: con un condensador de 100 pF

- MCRF452: con dos condensadores en serie de 50 pF

- MCRF455: con un condensador interno de 50 pF

El sistema anticolisión utiliza algoritmos de multiplexación por división de tiempos. Cada dispositivo se comunica dentro de una ranura de tiempo diferente. Incluye también métodos de verificación de la integridad de los datos, de tal forma que no escriben datos en memoria si no comprueba que éstos son coherentes con el control CRC recibido.

Las tarjetas RFID

Las etiquetas RFID son unos dispositivos pequeños, similares a una pegatina, que pueden ser adheridas o incorporadas a un producto, un animal o una persona. Contienen antenas para permitirles recibir y responder a peticiones por radiofrecuencia desde un emisor-receptor RFID.

Las tarjetas RFID son una llave incopiable

Las etiquetas pasivas no necesitan alimentación eléctrica interna, mientras que las activas sí lo requieren. Una de las ventajas del uso de radiofrecuencia (en lugar, por ejemplo, de infrarrojos) es que no se requiere visión directa entre emisor y receptor.

Arquitectura

El modo de funcionamiento de los sistemas RFID es simple. La etiqueta RFID, que contiene los datos de identificación del objeto al que se encuentra adherido, genera una señal de radiofrecuencia con dichos datos. Esta señal puede ser captada por un lector RFID, el cual se encarga de leer la información y pasarla en formato digital a la aplicación específica que utiliza RFID.

Un sistema RFID consta de los siguientes tres componentes:

- Etiqueta RFID o transpondedor: compuesta por una antena, un transductor radio y un material encapsulado o chip. El propósito de la antena es permitirle al chip, el cual contiene la información, transmitir la información de identificación de la etiqueta. Existen varios tipos de etiquetas. El chip posee una memoria interna con una capacidad que depende del modelo y varía de una decena a millares de bytes. Existen varios tipos de memoria:

- Solo lectura: el código de identificación que contiene es único y es personalizado durante la fabricación de la etiqueta.

- De lectura y escritura: la información de identificación puede ser modificada por el lector.

- Anticolisión. Se trata de etiquetas especiales que permiten que un lector identifique varias al mismo tiempo (habitualmente las etiquetas deben entrar una a una en la zona de cobertura del lector).

- Lector de RFID o transceptor: compuesto por una antena, un transceptor y un decodificador. El lector envía periódicamente señales para ver si hay alguna etiqueta en sus inmediaciones. Cuando capta una señal de una etiqueta (la cual contiene la información de identificación de esta), extrae la información y se la pasa al subsistema de procesamiento de datos.

- Subsistema de procesamiento de datos o Middleware RFID: proporciona los medios de proceso y almacenamiento de datos.

Tipos de tags RFID

Las tags RFID pueden ser activos, semipasivos (también conocidos como semiactivos o asistidos por batería tarjeta proximidad) o pasivos. Los tags pasivos no requieren ninguna fuente de alimentación interna y son dispositivos puramente pasivos (sólo se activan cuando un lector se encuentra cerca para suministrarles la energía necesaria). Los otros dos tipos necesitan alimentación, típicamente una pila pequeña.

La gran mayoría de las etiquetas RFID son pasivas, que son mucho más baratas de fabricar y no necesitan batería tarjeta proximidad. En 2004, estas etiquetas tenían un precio desde 0,40$, en grandes pedidos, para etiquetas inteligentes, según el formato, y de 0,95$ para tags rígidos usados frecuentemente en el sector textil encapsulados en PPs o epoxi.

El marcado de RFID universal de Equipos individuales será comercialmente viable con volúmenes muy grandes de 10.000 millones de unidades al año, llevando el coste de producción a menos de 0,05$ según un fabricante. La demanda actual de chips de circuitos integrados con RFID no está cerca de soportar ese coste. Los analistas de las compañías independientes de investigación como Gartner and Forrester Research convienen en que un nivel de precio de menos de 0,10$ (con un volumen de producción de 1.000 millones de unidades) sólo se puede lograr en unos 6 u 8 años, lo que limita los planes a corto plazo para una adopción extensa de las etiquetas RFID pasivas. Otros analistas creen que esos precios serían alcanzables dentro de 10-15 años.

A pesar de las ventajas en cuanto al coste de las etiquetas RFID pasivas con respecto a las activas son significativas, otros factores; incluyendo exactitud, funcionamiento en ciertos ambientes como cerca del agua o metal, y confiabilidad; hacen que el uso de etiquetas activas sea muy común hoy en día.

Para comunicarse, los tags responden a peticiones o preguntas generando señales que a su vez no deben interferir con las transmisiones del lector, ya que las señales que llegan de los tags pueden ser muy débiles y han de poder distinguirse. Además de la reflexión o backscatter, puede manipularse el campo magnético del lector por medio de técnicas de modulación de carga. El backscatter se usa típicamente en el campo lejano y la modulación de carga en el campo próximo(a distancias de unas pocas veces la longitud de onda del lector).

Tags pasivos

Los tags pasivos no poseen alimentación eléctrica. La señal que les llega de los lectores que inducen una corriente eléctrica pequeña y suficiente para operar el circuito integrado

CMOS del tag, de forma que puede generar y transmitir una respuesta. La mayoría de tags pasivos utiliza backscatter sobre la portadora recibida; esto es, la antena ha de estar diseñada para obtener la energía necesaria para funcionar a la vez que para transmitir la respuesta por backscatter. Esta respuesta puede ser cualquier tipo de información, no sólo un código identificador. Un tag puede incluir memoria no volátil, posiblemente escribible (por ejemplo EEPROM).

Los tags pasivos suelen tener distancias de uso práctico comprendidas entre los 10 cm (ISO 14443) y llegando hasta unos pocos metros (EPC e ISO 18000-6), según la frecuencia de funcionamiento y el diseño y tamaño de la antena. Por su sencillez conceptual, son obtenibles por medio de un proceso de impresión de las antenas. Como no precisan de alimentación energética, el dispositivo puede resultar muy pequeño: pueden incluirse en una pegatina o insertarse bajo la piel (tags de baja frecuencia).

En 2006, Hitachi desarrolló un dispositivo pasivo denominado µ-Chip con un tamaño de 0,15×0,15 mm sin antena, más delgado que una hoja de papel (7,5 µm). [4][5] Se utiliza SOI (Silicon-on-Insulator) para lograr esta integración. Este chip puede transmitir un identificador único de 128 bits fijado a él en su fabricación, que no puede modificarse y confiere autenticidad al mismo. Tiene un rango máximo de lectura de 30 cm. En febrero de 2007 Hitachi presentó un dispositivo aún menor de 0,05×0,05 mm y lo suficientemente delgado como para poder estar integrado en una hoja de papel. [6] Estos chips tienen capacidad de almacenamiento y pueden funcionar en distancias de hasta unos pocos cientos de metros. Su principal inconveniente es que su antena debe ser como mínimo 80 veces más grande que el chip.

Alien Technology (Fluidic Self Assembly), SmartCode (Flexible Area Synchronized Transfer) y Symbol Technologies (PICA) declaran disponer de procesos en diversas etapas de desarrollo que pueden reducir aún más los costes por medio de procesos de fabricación paralela. Estos medios de producción podrían reducir mucho más los costes y dirigir los modelos de economía de escala de un sector importante de la manufactura del silicio. Esto podría llevar a una expansión mayor de la tecnología de tags pasivos.

Existen tags fabricados con semiconductores basados en polímeros desarrollados por compañías de todo el mundo. En 2005 PolyIC y Philips presentaron tags sencillos en el rango de 13,56 MHz que utilizaban esta tecnología. Si se introducen en el mercado con éxito, estos tags serían producibles en imprenta como una revista, con costes de producción mucho menores que los tags de silicio, sirviendo como alternativa totalmente impresa, como los actuales códigos de barras. Sin embargo, para ello es necesario que superen aspectos técnicos y económicos, teniendo en cuenta que el silicio es una tecnología que lleva décadas disfrutando de inversiones de desarrollo multimillonarias que han resultado en un coste menor que el de la impresión convencional.

Debido a las preocupaciones por la energía y el coste, la respuesta de una etiqueta pasiva RFID es necesariamente breve, normalmente apenas un número de identificación (GUID). La falta de una fuente de alimentación propia hace que el dispositivo pueda ser bastante pequeño: existen Equipos disponibles de forma comercial que pueden ser insertados bajo la piel. En la práctica, las etiquetas pasivas tienen distancias de lectura que varían entre unos 10 milímetros hasta cerca de 6 metros, dependiendo del tamaño de la antena de la etiqueta y de la potencia y frecuencia en la que opera el lector. En 2007, el dispositivo disponible comercialmente más pequeño de este tipo medía 0,05 milímetros × 0,05 milímetros, y más fino que una hoja de papel; estos dispositivos son prácticamente invisibles.

Tags activos

A diferencia de los tags pasivos, los activos poseen su propia fuente autónoma de energía, que utilizan para dar corriente a sus circuitos integrados y propagar su señal al lector. Estos tags son mucho más fiables (tienen menos errores) que los pasivos debido a su capacidad de establecer sesiones con el lector. Gracias a su fuente de energía son capaces de transmitir señales más potentes que las de los tags pasivos, lo que les lleva a ser más eficientes en entornos dificultosos para la radiofrecuencia como el agua (incluyendo humanos y ganado, formados en su mayoría por agua), metal (contenedores, vehículos). También son efectivos a distancias mayores pudiendo generar respuestas claras a partir de recepciones débiles (lo contrario que los tags pasivos). Por el contrario, suelen ser mayores y más caros, y su vida útil es en general mucho más corta.

Muchos tags activos tienen rangos efectivos de cientos de metros y una vida útil de sus batería tarjeta proximidades de hasta 10 años. Algunos de ellos integran sensores de registro de temperatura y otras variables que pueden usarse para monitorizar entornos de alimentación o Equipos farmacéuticos. Otros sensores asociados con ARFID incluyen humedad, vibración, luz, radiación, temperatura y componentes atmosféricos como el etileno. Los tags activos, además de mucho más rango (500 m), tienen capacidades de almacenamiento mayores y la habilidad de guardar información adicional enviada por el transceptor.

Actualmente, las etiquetas activas más pequeñas tienen un tamaño aproximado de una moneda. Muchas etiquetas activas tienen rangos prácticos de diez metros, y una duración de batería tarjeta proximidad de hasta varios años.

Características

- Fuente de alimentación propia mediante batería tarjeta proximidad de larga duración.

- Distancias de lectura escritura mayor de 10m a 100m generalmente.

- Diversas tecnologías y frecuencias.

◦ Hasta 868 MHz (UHF) o según estándares aplicados.

◦ 2,4 GHz muy utilizada (banda ISM, Industrial Scientific and Medical), la misma que para dispositivos wireless LAN 802.11b.

- Memoria generalmente entre 4 y 32 kbytes.

- Batería de larga duración (generalmente batería tarjeta proximidad de litio / dióxido de manganeso)

- Fabricantes: TagMaster, Identec Solutions, Siemens, WhereNet, Bluesoft, Syris RFID.

La principal ventaja de los tags RFID activos respecto a los pasivos es el elevado rango de lectura, del orden de decenas de metros. Como desventajas, cabe destacar el precio, que es muy superior que los tags pasivos y la dependencia de alimentación por batería tarjeta proximidades. El tiempo de vida de las batería tarjeta proximidades depende de cada modelo de tag y también de la actividad de este, normalmente es del orden de años. Para facilitar la gestión de las baterías tarjeta proximidad, es habitual que los tags RFID activos envían al lector información del nivel de batería tarjeta proximidad, lo que permite sustituir con antelación aquellas que están a punto de agotarse.

Objetivo

Adaptar un mecanismo de apertura tipo NFC a una caja fuerte para lograr su apertura mediante la codificación de tarjetas.

Justificación

Una caja fuerte es un sistema de seguridad en el cual se colocan diversos objetos, usualmente de gran valor para mantenerlos protegidos.

El mecanismo que regularmente es utilizado para tener acceso a estos artículos suelen ser claves numéricas o con llave.

Nosotros hemos decidido cambiar estos métodos de apertura por otro de tipo NFC para brindar una mayor comodidad y un distinto tipo de seguridad al usuario, ya que si en algún momento la tarjeta que da acceso a la caja fuerte se extravía o le sucede algo, el propietario tiene la posibilidad de codificar otra nueva y eliminar el código anterior pudiendo abrirla con la nueva tarjeta y desactivando la anterior.

Hipótesis

Si logramos adaptar un mecanismo de apertura NFC a una caja fuerte, entonces brindaremos un método de apertura diferente que pueda adecuarse a las necesidades y comodidades del usuario.

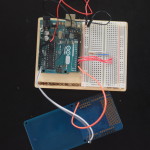

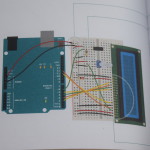

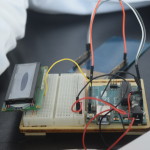

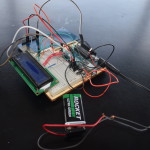

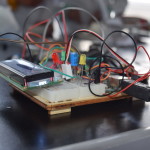

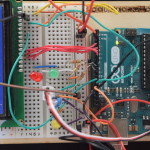

Método (materiales y procedimiento)

Materiales:

- Lector NFC/RFID PN356

- Arduino UNO

- 1 potenciómetro

- LCD 16×2

- 3 LEDS

- 30 cables jumper

- 1 servomotor pequeño

- 1 pila de 9v.

- 3 resistencias de 220 ohm cada una

- 4 hojas de aluminio de 50×40 cm. x 1/4 de pulgada

- 2 hojas de aluminio de 40×40 cm x 1/4 de pulgada

- Soldadura

- Soplete

- 3 bisagras

Procedimiento:

Para el mecanismo de apertura:

- Armar el circuito y asignarle puertos a cada uno de los componentes, dependiendo de los esquemas que se tengan y la arquitectura de los componentes.

- Unir con cables, los puertos asignados a los componentes.

- Crear el programa tomando en cuenta los puertos usados y el UID de la tarjeta.

- Grabar el programa al arduino y probarlo.

Para la caja:

- Soldar 3 placas de 50×40 cm. a forma de prisma rectangular soldando los lados de 50 cm.

- Unir dos hojas de 40×40 cm. en los laterales de la caja.

- Cortar un pedazo de 15×40 cm. de la placa restante y unirlo al cuerpo de la caja.

- Realizar un corte en la placa de 15×40 cm. para el LCD y circuitos.

- Unir las bisagras al cuerpo y la parte restante.

- Unir las partes electrónicas a la caja.

Resultados

Obtuvimos una caja de lámina con medidas de 20cm x 30cm x 20cm, con un mecanismo que es capaz de detectar si una tarjeta tiene el mismo código UID que se registró para dar acceso a los bienes asegurados dentro del dispositivo. Cuyo costo de fabricación es de aproximadamente $1600.

Discusión

Las cajas fuertes suelen ser construidas con materiales como el hierro y suelen estar reforzadas con concreto, lo que las hace resistentes a daños que puedan alterar la seguridad de los objetos resguardados, nuestro prototipo presenta una falla al ser de lámina, material que puede doblarse o romperse con el uso de herramientas simples. Los sistemas deben ser incorruptibles, difíciles de rastrear y fáciles de usar, la desventaja que presenta el NFC es el hecho de que su estructura puede ser vulnerable a interferencias que pueden dañar el sistema.

Conclusiones

El aparato obtenido cumple con las características electrónicas que se requieren para brindar seguridad al dispositivo a través de una tarjeta con el mismo código UID registrado que permite el acceso dentro de la caja. En tanto a lo físico, las medidas fueron recortadas por causas económicas, así como el material con el que fue construido.

Bibliografía

“Libro-Guía de las Cajas Fuertes”, España, Cajas10.0’

NFC: que es y para qué sirve, Xataka, http://www.xataka.com/moviles/nfc-que-es-y-para-que-sirve, consultado el 8 de enero de 2016.

Tecnología NFC, Dipole, http://www.dipolerfid.es/Tecnologia-NFC/Default.aspx, consultado el 9 de Enero de 2016.

¿Cómo funciona?: Tarjetas identificadoras sin contacto o sistemas RFID, ecojoven.com, http://www.ecojoven.com/dos/03/RFID.html, consultado el 9 de enero de 2016.

¿Qué es tarjeta de proximidad RFID?, Proximidad.mx, http://www.tarjetashid-mifare-rfid.com/que-es-tarjeta-proximidad-rfid.html, consultado el 9 de Enero de 2016.

Caja fuerte con mecanismo de apertura NFC.

Caja fuerte con mecanismo de apertura NFC.

Summary

A safe is a security system that allows to safeguard high-value objects, these devices are elaborated with metals that are resistant to knockings and extreme ambient conditions, furthermore, they must be reinforced with concrete, to increase the effectivity of the device. The technology used as an opening mechanism is a Near-Field Communication or NFC, which uses radio frequencies to exchange data between chips of the same nature, as smartphones, keychains or other types of cards and stickers with a Radio Frequency Identifier (RFID), that are distinguished among them with the User Identifier code (UID) that is registered as a default setting in the majority of the RFID identifiers. For this project, a metal box was made with 20 cm of height, 30 cm of large and 20 cm of depth, with a capacity of 198 liters, with a system capable of maintaining safe the valuable items that were put inside. In addition, its elaboration cost was of approximately, $1600.00 pesos, which, compared with other safe boxes, result that is cheaper, making it accessible for an average user. In respect to the material used for its elaboration, this presents a disadvantage, because it is steel plate, but it accomplishes the mission of protecting the items found inside the box.In conclusion, the project accomplished the planned objective at the beginning, and it does not show failures in the aperture system, so it can be a trustable option for maintaining safe the user’s items.

Research Question

How can an NFC type reader be adapted to a safe?Problem approach

Insecurity is a problem that has been increasing along modern times, that is why people tend to put into custody their valuable objects, the majority of those are secured inside safes that count with different mechanisms of aperture, those can be of locking or password, which can be manipulated by persons that are unfamiliar with the box, having the possibility of accessing to its content putting on risk the pertinences assured inside them, due to that the aperture system which this security device counts with cannot be effective, an example of this could be at the moment of duplicating a key or obtaining the accessing password.

Background

¿Qué es una caja fuerte?

Una caja fuerte es un contenedor o compartimiento especialmente diseñado para guardar en su interior elementos de valor con el fin protegerlos contra el robo, el fuego u otros ataques indeseados. Las cajas fuertes también suelen ser llamadas cajas de seguridad.

Las cajas fuertes son contenedores altamente resistentes, diseñados para salvaguardar en su interior todo tipo de objetos de valor, joyas, dinero, obras de arte y documentos importantes que requieran de una protección especial.

Algunas de ellas, las cajas ignífugas, además de proteger los objetos contenidos en su interior de robos y ataques, ofrecen protección contra los efectos del fuego.

Los usos más comunes se dan en domicilios y pequeños negocios que necesitan protección para sus objetos de valor y documentos importantes. Sin embargo, es en las empresas de mayor tamaño donde cumplen un papel más relevante.

Las cajas fuertes, por norma general, son paralelepípedos o cilindros huecos fabricados en metal de alta resistencia, que suele estar reforzado con rellenos de otros materiales, como el hormigón y las fibras metálicas, para asegurar una dureza y un peso óptimos.

El cierre de una caja fuerte y el correspondiente desbloqueo para su apertura, se consigue a través de muy diferentes sistemas. Ciertas cajas disponen de sistemas de cierre altamente sofisticados, como las combinaciones biométricas, aunque debemos tener en cuenta que las clásicas cerraduras con llave o combinación mecánica o electrónica siguen siendo las más empleadas, debido a su fiabilidad y facilidad de uso. La puerta de una caja fuerte suele abrirse mediante el giro de sus bisagras, aunque en algunas ocasiones la apertura se realiza extrayendo la propia puerta.

Las cajas fuertes se emplean en un amplio campo de ámbitos y actividades, desde el doméstico hasta el profesional, llegando a los máximos requisitos de seguridad en entidades bancarias y organismos oficiales.

En el ámbito doméstico, en función del tipo de objetos que queramos salvaguardar y su valor económico o sentimental, podremos elegir entre la gama más básica de cajas de seguridad, de poco peso y volumen, hasta las cajas fuertes más pesadas y con más alto nivel de seguridad. También se podrá optar por algún tipo de caja camuflada, que basan gran parte de su seguridad en lograr pasar inadvertidas.

En los domicilios particulares las cajas fuertes suelen emplearse para la guarda de objetos de valor económico y sentimental, a los que se tiene un rápido acceso en caso necesario, sin la necesidad de depender de otras personas o entidades que los custodien.

La instalación de una caja fuerte en casa es un procedimiento relativamente sencillo y económico, según el tipo de caja (sobreponer o empotrar) y de sus características.

El funcionamiento de estas cajas domiciliarias suele ser sencillo, ya que no se requiere un excesivo nivel de seguridad. Por tanto, con sistemas de cierre basados en llaves o combinaciones mecánicas o electrónicas sencillas se logra obtener rendimientos muy aceptables.

Similares en su tamaño y prestaciones a las cajas domiciliarias, son las cajas para hotel. Por norma general, son cajas discretas, de pequeño tamaño y uso sencillo, que aseguran que todos los clientes puedan guardar en ellas sus objetos de valor, con la mayor comodidad posible.

Materiales y sistemas de cierre

En la fabricación de las cajas fuertes se emplean, como cabría esperar, materiales de alta resistencia y calidad. Para la construcción de su estructura lo más común es el uso de metales resistentes y versátiles, como el acero y sus múltiples aleaciones.

Para el relleno de la estructura es común la utilización de fibras metálicas, morteros minerales y hormigón o cemento, lo que, según la combinación de materiales empleada, proporciona a la caja fuerte mayor o menor peso y resistencia ante diversos intentos de ataque. La inclusión de morteros minerales compuestos por perlita o vermiculita se emplea para otorgar propiedades ignífugas a la caja.

En lo referente a los sistemas de cierre, existen multitud de soluciones y métodos de apertura, aunque todas se basan en el desbloqueo de la puerta mediante un sistema interno movido por un mecanismo que ha de ser accionado por algún elemento externo.

Los mecanismos más sencillos son los accionados por llaves, como la de gorjas o de doble paleta, la llave de puntos, la de serreta, etc. Estos sistemas basan su apertura en el accionamiento del mecanismo de cierre mediante el giro de la llave.

Las cajas con combinación mecánica clásica presentan una ruleta compuesta por varios discos internos que mediante una serie de giros a izquierda y derecha, definidos por una clave, desbloquean el mecanismo, para posibilitar la apertura de la puerta.

En la actualidad, las cajas fuertes que cuentan con modernas combinaciones electrónicas, son de uso más sencillo y tan solo requieren que se introduzca la clave, generalmente numérica, para desbloquear el mecanismo de cierre. Posteriormente, bien por la activación de un sistema motorizado, bien por el giro de una llave o un pomo, la puerta de la caja fuerte se abre para acceder a su interior.

Los modelos más avanzados de cerraduras electrónicas pueden ofrecer un sin fin de posibilidades a la hora de gestionar la apertura, y ofrecen infinidad de posibilidades de gestión de usuarios, cambio de claves, bloqueos horarios, retardos, etc.

Algunos recientes e innovadores sistemas de cerraduras electrónicas, permiten, desde un smartphone, interactuar con la caja fuerte y gestionar prácticamente todas sus opciones y configuraciones. Esto posibilita una facilidad de uso y un nivel de seguridad impensables hasta ahora para cajas de seguridad que no fueran de gama muy alta.

Todos estos sistemas de cierre suelen combinarse entre sí para obtener sistemas aún más fiables y seguros.

NFC

¿Qué es la tecnología NFC?

La tecnología NFC, o comunicación mediante campo cercano, permite a los taléfonos inteligentes y otros dispositivos habilitados para ello comunicarse con otros dispositivos o artículos que contienen una tag NFC.

Si Ud. mueve su smartphone por el lineal de artículos en una tienda, o pasándolo cerca de una obra en un museo local, o acercar el teléfono con el de un amigo para compartir los últimos juegos, la tecnología de campo cercano o «contactless» permite que usted pague, juegue, se autentifique y aprenda con facilidad.

NFC es una plataforma abierta pensada desde el inicio para teléfonos y dispositivos móviles. Su tasa de transferencia puede alcanzar los 424 kbit/s por lo que su enfoque más que para la transmisión de grandes cantidades de datos es para comunicación instantánea, es decir, identificación y validación de equipos/personas.

Su punto fuerte está en la velocidad de comunicación, que es casi instantánea sin necesidad de emparejamiento previo. Como contrapartida, el alcance de la tecnología NFC es muy reducido, pues se mueve como máximo en un rango de los 20 cm. A su favor también juega que su uso es transparente a los usuarios y que los equipos con tecnología NFC son capaces de enviar y recibir información al mismo tiempo.

La tecnología NFC puede funcionar en dos modos:

- Activo, en el que ambos equipos con chip NFC generan un campo electromagnético e intercambian datos.

- Pasivo, en el que solo hay un dispositivo activo y el otro aprovecha ese campo para intercambiar la información.

Funcionamiento de la tecnología NFC

Frecuencia y velocidad de transmisión

Como el RFID, NFC funciona en el espectro de radiofrecuencia de 13,56 MHz, pero con menos de 15 mA de potencia para poder comunicar los datos a través de distancias de menos de 20 cm.

Las etiquetas NFC suelen almacenar entre 96 y 512 bytes de datos y la transferencia de datos utiliza una velocidad de 106Kb / s, 212Kb / s, 424kb / s, o 848kb / s – lo suficiente para mover pequeños paquetes de información prácticamente de forma instantánea.

Normativas y protocolos

Los interfaces NFC se definen y normalizan bajo las normas ISO y ECMA. Las ISO/IEC 18092 y ECMA-340 definen modos de comunicación para la interfaz NFC y su Protocolo (NFCIP), se selecciona un modo activo y pasivo de comunicaciones y los sistemas de modulación pertinentes, codificaciones, las velocidades de transferencia, el formato de trama, los parámetros de control de colisión, el protocolo de transporte y más.

ISO/IEC 21481 y ECMA-352 define NFCIP-2, que especifica los modos de comunicación para minimizar la interferencia con otros dispositivos para tarjetas sin contacto.

Usos del NFC.

La premisa básica a la que se acoge el uso de la tecnología NFC es aquella situación en la que es necesario un intercambio de datos de forma inalámbrica. Lo usos que más futuro tienen son la identificación, la recogida e intercambio de información y sobre todo, el pago.

- Identificación: el acceso a lugares donde es precisa una identificación podría hacerse simplemente acercando nuestro teléfono móvil o tarjeta con chip NFC a un dispositivo de lectura. Los abonos de autobús son un ejemplo muy válido.

- Recogida/intercambio de datos: Google es el principal protagonista de este uso, pues en combinación con las etiquetas RFID, utilidades como marcar dónde estamos, recibir información de un evento o establecimiento son inmediatas.

- Pago con el teléfono móvil: sin duda alguna es la estrella de los usos del NFC. La comodidad de uso y que el gasto pueda estar asociado a nuestra factura o una cuenta de banco son armas muy poderosas y esta tecnología está camino de ser el método de pago del futuro.

RFID

Cada vez es más frecuente ver tarjetas identificadoras sin contacto con el sistema de lectura. Este tipo de sistemas se llaman abreviadamente RFID (Radio Frequency Identification) Identificación por radiofrecuencia. Estos dispositivos están sustituyendo poco a poco a las etiquetas de códigos de barras y a las tarjetas magnéticas en todas sus aplicaciones.

Aplicaciones actuales

Las aplicaciones más corrientes de estos sistemas son el control de accesos y la inmovilización de vehículos. En el control de accesos se gana en comodidad, no es necesario el contacto físico de la tarjeta con el lector, lo que lo hace más cómodo y más rápido de usar. Este es un sistema en el que el interrogador (el dispositivo que lee los datos) tiene que poder leer muchas tarjetas diferentes, tantas como usuarios haya autorizados.

Una aplicación muy frecuente y poco conocida de los sistemas RFID son los inmovilizadores de vehículos. Se basan en un sistema interrogador situado en el vehículo a proteger y en un identificador en la llave. El primer sistema de este tipo se empezó a usar en 1994 y era el sistema U2270B de Atmel. En este tipo de sistema un interrogador sólo da paso a una sola llave.

¿Cómo funciona?

Todo sistema RFID se compone de un interrogador o sistema de base que lee y escribe datos en los dispositivos y un «transponder« o transmisor que responde al interrogador.

1 El interrogador genera un campo de radiofrecuencia, normalmente conmutando una bobina a alta frecuencia. Las frecuencias usuales

2 van desde 125 Khz hasta la banda ISM de 2.4 Ghz, incluso más.

3 El campo de radiofrecuencia genera una corriente eléctrica sobre la bobina de recepción del dispositivo. Esta señal es rectificada y de esta manera se alimenta el circuito.

4 Cuando la alimentación llega a ser suficiente el circuito transmite sus datos.

5 El interrogador detecta los datos transmitidos por la tarjeta como una perturbación del propio nivel de la señal.

La señal recibida por el interrogador desde la tarjeta está a un nivel de -60 db por debajo de la portadora de transmisión. El rango de lectura para la mayoría de los casos está entre los 30 y 60 centímetros de distancia entre interrogador y tarjeta.

Podemos encontrar además dos tipos de interrogadores diferentes:

- Sistemas con bobina simple, la misma bobina sirve para transmitir la energía y los datos. Son más simples y más baratos, pero tienen menos alcance.

- Sistemas interrogadores con dos bobinas, una para transmitir energía y otra para transmitir datos. Son más caros, pero consiguen unas prestaciones mayores.

Protocolos y opciones

Normalmente el sistema de modulación usado es modulación de amplitud (AM) con codificación tipo Manchester NRZ.

Para conseguir mayor alcance y más inmunidad al ruido eléctrico se utilizan sistemas más sofisticados. En algunos casos se divide la frecuencia del reloj de recepción.

La mayor parte de los sistemas tienen una memoria EEPROM donde se almacenan datos. En algunos casos llevan datos grabados de fábrica y en otros también hay datos que puede grabar el usuario.

Algunos sistemas utilizan encriptación de clave pública para conseguir mayor seguridad ante posibles escuchas maliciosas.

Por otro lado podemos encontrar sistemas anticolisión que permiten leer varias tarjetas al mismo tiempo. En caso de que varias tarjetas estén en el rango de alcance del interrogador y dos o más quieran transmitir al mismo tiempo, se produce una colisión. El interrogador detecta la colisión y manda parar la transmisión de las tarjetas durante un tiempo. Después irán respondiendo cada una por separado por medio de un algoritmo bastante complejo.

Aplicaciones

Ya hemos hablado de las tarjetas identificadoras sin contacto y de los inmovilizadores de vehículos. Pero hay algunas nuevas aplicaciones y otras que se prevén para el futuro. Una de las aplicaciones con más futuro son las etiquetas identificadoras poco a poco sustituirán en muchos casos a las típicas etiquetas de códigos de barras.

Así se pueden usar para identificar envíos de cartas o paquetes en correos o agencias de transporte. Los chips indentificadores de animales y mascotas también son de este tipo.

Una aplicación que está a punto de ponerse en marcha es la identificación de los equipajes aéreos. Esto permitiría identificar y encauzar automáticamente los equipajes de los viajeros y evitaría muchos problemas y extravíos de equipajes que tantos problemas causas a los viajeros y a las compañías aéreas. El problema es la falta de estandarización, que todos los sistemas sean capaces de leer las mismas tarjetas. En 1998 Texas Instruments y Philips Semiconductores propusieron un estándar que la ISO ha adoptado, el ISO/IEC 15693. Este estándar internacional transmite en la frecuencia de 13’56 Mhz. Muchos de los nuevos circuitos integrados RFID usan ya este sistema.

Una nueva aplicación en estudio es marcar todos los productos del supermercado con etiquetas RFID. Al salir con el carrito de la compra, de manera automática se identifican todos los productos que hemos comprado y nos comunican inmediatamente el precio total.

A los transponders se le pueden añadir entrada lectoras del estado de sensores o de interruptores. Así se podrían usar como sensores remotos sin alimentación ni mantenimiento.

Otras aplicaciones posibles son: inventario automático, control de fabricación, identificación de mercancías, distribución automática de productos, logística, sistemas antisecuestro, localización de documentos.

Como vemos, las aplicaciones son muchas. En el futuro nos esperan las etiquetas y los sistemas de identificación inalámbricos en todas partes. Algunos hasta tienen cierta prevención por las tremendas posibilidades de control sobre el individuo que ofrece esta tecnología.

La polémica

Recientemente se está creando un movimiento anti RFID. La causa es que esta tecnología atenta contra de la privacidad. Con la gran difusión de etiquetas RFID se está haciendo muy fácil seguir los hábitos de un individuo. A raíz de los acontecimientos del 11S en los Estados Unidos, éste país ha implantado un pasaporte con etiquetas RFID. Esto ha contribuido a aumentar la polémica. Sólo el futuro nos dirá como terminará esto.

Un caso concreto: Microchip MCRF450

Vamos a estudiar un dispositivo concreto: la familia MCRF450 de Microchip. Estos chips permiten la lectura y escritura de datos en su memoria EEPROM. Tienen una capacidad de memoria de 1024 bits distribuidos en 32 bloques. De estos bits, los tres primeros bloques (48 bits) vienen programados de fábrica con el número de serie único para cada circuito, otros 48 bits se usan para personalizar la tarjeta y los 928 bits restantes son para lectura y escritura de datos. Los bloques de memoria se pueden proteger contra escritura.

Anuncian una velocidad de transferencia de datos de 70 Khz en modo asíncrono, utiliza codificación Manchester con control de CRC. Implementan un algoritmo anticolisión que permite teóricamente acceder a cualquier número de transponders al mismo tiempo. Se pueden programar para dos modos de funcionamiento: primero habla el interrogador o primero habla la tarjeta.

Estos dispositivos necesitan para funcionar un circuito resonante LC compuesto por una bobina y, en algunos casos, un condensador. Cuando el circuito está cerca del campo de radiofrecuencia del interrogador, se produce un voltaje en el circuito LC. Este voltaje se rectifica y alimenta así los circuitos internos del dispositivo.

El chip envía datos al interrogador conectando y desconectando un condensador interno (entre lo terminales Vss y Ant.) que pone en resonancia o no el circuito LC externo. Si el circuito está en resonancia con la frecuencia de transmisión del interrogador, se produce un voltaje mucho mayor que si no hay resonancia.

Si el transponder está en resonancia (Microchip llama a este estado cloaking), una parte de la señal enviada por el interrogador, y que se induce en el circuito LC, vuelve al propio interrogador produciendo una pequeña señal que se puede detectar. Cuando el circuito LC está fuera de resonancia (estado uncloaking) el interrogador no ve el dispositivo, es como si desapareciera de su rango de acción.

Este proceso de conectar y desconectar un condensador para que el circuito esté o no en resonancia, produce una señal modulada en amplitud en la bobina del interrogador. De esta manera podemos recibir los datos enviados por la tarjeta. Este tipo de comunicación recibe el nombre de «backscatter» que podríamos traducir por «retrodifusión», se asemeja bastante al fundamento del radar.

Para comunicarse con la tarjeta, el interrogador envía primero una señal de referencia de tiempo seguidos de comandos y de los datos de escritura.

Existen varios modelos:

- MCRF450: sin condensador interno

- MCRF451: con un condensador de 100 pF

- MCRF452: con dos condensadores en serie de 50 pF

- MCRF455: con un condensador interno de 50 pF

El sistema anticolisión utiliza algoritmos de multiplexación por división de tiempos. Cada dispositivo se comunica dentro de una ranura de tiempo diferente. Incluye también métodos de verificación de la integridad de los datos, de tal forma que no escriben datos en memoria si no comprueba que éstos son coherentes con el control CRC recibido.

Las tarjetas RFID

Las etiquetas RFID son unos dispositivos pequeños, similares a una pegatina, que pueden ser adheridas o incorporadas a un producto, un animal o una persona. Contienen antenas para permitirles recibir y responder a peticiones por radiofrecuencia desde un emisor-receptor RFID.

Las tarjetas RFID son una llave incopiable

Las etiquetas pasivas no necesitan alimentación eléctrica interna, mientras que las activas sí lo requieren. Una de las ventajas del uso de radiofrecuencia (en lugar, por ejemplo, de infrarrojos) es que no se requiere visión directa entre emisor y receptor.

Arquitectura

El modo de funcionamiento de los sistemas RFID es simple. La etiqueta RFID, que contiene los datos de identificación del objeto al que se encuentra adherido, genera una señal de radiofrecuencia con dichos datos. Esta señal puede ser captada por un lector RFID, el cual se encarga de leer la información y pasarla en formato digital a la aplicación específica que utiliza RFID.

Un sistema RFID consta de los siguientes tres componentes:

- Etiqueta RFID o transpondedor: compuesta por una antena, un transductor radio y un material encapsulado o chip. El propósito de la antena es permitirle al chip, el cual contiene la información, transmitir la información de identificación de la etiqueta. Existen varios tipos de etiquetas. El chip posee una memoria interna con una capacidad que depende del modelo y varía de una decena a millares de bytes. Existen varios tipos de memoria:

- Solo lectura: el código de identificación que contiene es único y es personalizado durante la fabricación de la etiqueta.

- De lectura y escritura: la información de identificación puede ser modificada por el lector.

- Anticolisión. Se trata de etiquetas especiales que permiten que un lector identifique varias al mismo tiempo (habitualmente las etiquetas deben entrar una a una en la zona de cobertura del lector).

- Lector de RFID o transceptor: compuesto por una antena, un transceptor y un decodificador. El lector envía periódicamente señales para ver si hay alguna etiqueta en sus inmediaciones. Cuando capta una señal de una etiqueta (la cual contiene la información de identificación de esta), extrae la información y se la pasa al subsistema de procesamiento de datos.

- Subsistema de procesamiento de datos o Middleware RFID: proporciona los medios de proceso y almacenamiento de datos.

Tipos de tags RFID

Las tags RFID pueden ser activos, semipasivos (también conocidos como semiactivos o asistidos por batería tarjeta proximidad) o pasivos. Los tags pasivos no requieren ninguna fuente de alimentación interna y son dispositivos puramente pasivos (sólo se activan cuando un lector se encuentra cerca para suministrarles la energía necesaria). Los otros dos tipos necesitan alimentación, típicamente una pila pequeña.

La gran mayoría de las etiquetas RFID son pasivas, que son mucho más baratas de fabricar y no necesitan batería tarjeta proximidad. En 2004, estas etiquetas tenían un precio desde 0,40$, en grandes pedidos, para etiquetas inteligentes, según el formato, y de 0,95$ para tags rígidos usados frecuentemente en el sector textil encapsulados en PPs o epoxi.

El marcado de RFID universal de Equipos individuales será comercialmente viable con volúmenes muy grandes de 10.000 millones de unidades al año, llevando el coste de producción a menos de 0,05$ según un fabricante. La demanda actual de chips de circuitos integrados con RFID no está cerca de soportar ese coste. Los analistas de las compañías independientes de investigación como Gartner and Forrester Research convienen en que un nivel de precio de menos de 0,10$ (con un volumen de producción de 1.000 millones de unidades) sólo se puede lograr en unos 6 u 8 años, lo que limita los planes a corto plazo para una adopción extensa de las etiquetas RFID pasivas. Otros analistas creen que esos precios serían alcanzables dentro de 10-15 años.

A pesar de las ventajas en cuanto al coste de las etiquetas RFID pasivas con respecto a las activas son significativas, otros factores; incluyendo exactitud, funcionamiento en ciertos ambientes como cerca del agua o metal, y confiabilidad; hacen que el uso de etiquetas activas sea muy común hoy en día.

Para comunicarse, los tags responden a peticiones o preguntas generando señales que a su vez no deben interferir con las transmisiones del lector, ya que las señales que llegan de los tags pueden ser muy débiles y han de poder distinguirse. Además de la reflexión o backscatter, puede manipularse el campo magnético del lector por medio de técnicas de modulación de carga. El backscatter se usa típicamente en el campo lejano y la modulación de carga en el campo próximo(a distancias de unas pocas veces la longitud de onda del lector).

Tags pasivos

Los tags pasivos no poseen alimentación eléctrica. La señal que les llega de los lectores que inducen una corriente eléctrica pequeña y suficiente para operar el circuito integrado

CMOS del tag, de forma que puede generar y transmitir una respuesta. La mayoría de tags pasivos utiliza backscatter sobre la portadora recibida; esto es, la antena ha de estar diseñada para obtener la energía necesaria para funcionar a la vez que para transmitir la respuesta por backscatter. Esta respuesta puede ser cualquier tipo de información, no sólo un código identificador. Un tag puede incluir memoria no volátil, posiblemente escribible (por ejemplo EEPROM).

Los tags pasivos suelen tener distancias de uso práctico comprendidas entre los 10 cm (ISO 14443) y llegando hasta unos pocos metros (EPC e ISO 18000-6), según la frecuencia de funcionamiento y el diseño y tamaño de la antena. Por su sencillez conceptual, son obtenibles por medio de un proceso de impresión de las antenas. Como no precisan de alimentación energética, el dispositivo puede resultar muy pequeño: pueden incluirse en una pegatina o insertarse bajo la piel (tags de baja frecuencia).

En 2006, Hitachi desarrolló un dispositivo pasivo denominado µ-Chip con un tamaño de 0,15×0,15 mm sin antena, más delgado que una hoja de papel (7,5 µm). [4][5] Se utiliza SOI (Silicon-on-Insulator) para lograr esta integración. Este chip puede transmitir un identificador único de 128 bits fijado a él en su fabricación, que no puede modificarse y confiere autenticidad al mismo. Tiene un rango máximo de lectura de 30 cm. En febrero de 2007 Hitachi presentó un dispositivo aún menor de 0,05×0,05 mm y lo suficientemente delgado como para poder estar integrado en una hoja de papel. [6] Estos chips tienen capacidad de almacenamiento y pueden funcionar en distancias de hasta unos pocos cientos de metros. Su principal inconveniente es que su antena debe ser como mínimo 80 veces más grande que el chip.

Alien Technology (Fluidic Self Assembly), SmartCode (Flexible Area Synchronized Transfer) y Symbol Technologies (PICA) declaran disponer de procesos en diversas etapas de desarrollo que pueden reducir aún más los costes por medio de procesos de fabricación paralela. Estos medios de producción podrían reducir mucho más los costes y dirigir los modelos de economía de escala de un sector importante de la manufactura del silicio. Esto podría llevar a una expansión mayor de la tecnología de tags pasivos.

Existen tags fabricados con semiconductores basados en polímeros desarrollados por compañías de todo el mundo. En 2005 PolyIC y Philips presentaron tags sencillos en el rango de 13,56 MHz que utilizaban esta tecnología. Si se introducen en el mercado con éxito, estos tags serían producibles en imprenta como una revista, con costes de producción mucho menores que los tags de silicio, sirviendo como alternativa totalmente impresa, como los actuales códigos de barras. Sin embargo, para ello es necesario que superen aspectos técnicos y económicos, teniendo en cuenta que el silicio es una tecnología que lleva décadas disfrutando de inversiones de desarrollo multimillonarias que han resultado en un coste menor que el de la impresión convencional.

Debido a las preocupaciones por la energía y el coste, la respuesta de una etiqueta pasiva RFID es necesariamente breve, normalmente apenas un número de identificación (GUID). La falta de una fuente de alimentación propia hace que el dispositivo pueda ser bastante pequeño: existen Equipos disponibles de forma comercial que pueden ser insertados bajo la piel. En la práctica, las etiquetas pasivas tienen distancias de lectura que varían entre unos 10 milímetros hasta cerca de 6 metros, dependiendo del tamaño de la antena de la etiqueta y de la potencia y frecuencia en la que opera el lector. En 2007, el dispositivo disponible comercialmente más pequeño de este tipo medía 0,05 milímetros × 0,05 milímetros, y más fino que una hoja de papel; estos dispositivos son prácticamente invisibles.

Tags activos

A diferencia de los tags pasivos, los activos poseen su propia fuente autónoma de energía, que utilizan para dar corriente a sus circuitos integrados y propagar su señal al lector. Estos tags son mucho más fiables (tienen menos errores) que los pasivos debido a su capacidad de establecer sesiones con el lector. Gracias a su fuente de energía son capaces de transmitir señales más potentes que las de los tags pasivos, lo que les lleva a ser más eficientes en entornos dificultosos para la radiofrecuencia como el agua (incluyendo humanos y ganado, formados en su mayoría por agua), metal (contenedores, vehículos). También son efectivos a distancias mayores pudiendo generar respuestas claras a partir de recepciones débiles (lo contrario que los tags pasivos). Por el contrario, suelen ser mayores y más caros, y su vida útil es en general mucho más corta.

Muchos tags activos tienen rangos efectivos de cientos de metros y una vida útil de sus batería tarjeta proximidades de hasta 10 años. Algunos de ellos integran sensores de registro de temperatura y otras variables que pueden usarse para monitorizar entornos de alimentación o Equipos farmacéuticos. Otros sensores asociados con ARFID incluyen humedad, vibración, luz, radiación, temperatura y componentes atmosféricos como el etileno. Los tags activos, además de mucho más rango (500 m), tienen capacidades de almacenamiento mayores y la habilidad de guardar información adicional enviada por el transceptor.

Actualmente, las etiquetas activas más pequeñas tienen un tamaño aproximado de una moneda. Muchas etiquetas activas tienen rangos prácticos de diez metros, y una duración de batería tarjeta proximidad de hasta varios años.

Características

- Fuente de alimentación propia mediante batería tarjeta proximidad de larga duración.

- Distancias de lectura escritura mayor de 10m a 100m generalmente.

- Diversas tecnologías y frecuencias.

◦ Hasta 868 MHz (UHF) o según estándares aplicados.

◦ 2,4 GHz muy utilizada (banda ISM, Industrial Scientific and Medical), la misma que para dispositivos wireless LAN 802.11b.

- Memoria generalmente entre 4 y 32 kbytes.

- Batería de larga duración (generalmente batería tarjeta proximidad de litio / dióxido de manganeso)

- Fabricantes: TagMaster, Identec Solutions, Siemens, WhereNet, Bluesoft, Syris RFID.

La principal ventaja de los tags RFID activos respecto a los pasivos es el elevado rango de lectura, del orden de decenas de metros. Como desventajas, cabe destacar el precio, que es muy superior que los tags pasivos y la dependencia de alimentación por batería tarjeta proximidades. El tiempo de vida de las batería tarjeta proximidades depende de cada modelo de tag y también de la actividad de este, normalmente es del orden de años. Para facilitar la gestión de las baterías tarjeta proximidad, es habitual que los tags RFID activos envían al lector información del nivel de batería tarjeta proximidad, lo que permite sustituir con antelación aquellas que están a punto de agotarse.

Objective

To adapt an NFC opening system to a safe in order to achieve the opening by the codification of cards.

Justification

A safe is a security system in which items, usually of high value, are put to maintain them safe.

The mechanism that is usually used to give access to these items mostly are numeric combinations or with a key.

We decided to change those methods of opening for other NFC type to provide more convenience and a different security system for the user, inasmuch as if in a moment the card that provides access to the safe is lost or something happens to it, the owner has the option to code a new one and eliminate the last one, opening it with the new card and deactivating the old one.

Hypothesis

If we achieve to adapt an NFC opening system to a safe, we will provide a different opening system that can adequate to the needs and facilities of the user.

Method (materials and procedure)

Materials:

- NFC/RFID PN356 reader

- Arduino UNO

- 1 potentiometer

- LCD 16×2

- 3 LEDs

- 30 jumper wires

- 1 small servomotor

- 1 9v. battery

- 3 220 ohm resistors

- 4 aluminum sheets of 50×40 cm. x ¼ of inch

- 2 aluminum sheets of 40×40 cm. x ¼ of inch

- Soldering

- Blowtorch

- 3 hinges

Procedure:

For the opening system:

- Build the circuit and assign ports to every one of the components, depending on the existing schemes and the architecture of the components.

- Connect with the wires, the assigned ports to the components.

- Create the program taking on account the assigned ports and the UID of the card.

- Upload the program to the arduino and test it.

For the Box:

- Solder 3 plates of 50×40 cm. as a rectangular prism, soldering the 50 cm. sides.

- Unite 2 sheets of 40×40 cm. in the box laterals.

- Cut a piece of 15×40 cm. out of the remaining plate and solder it to the box.

- Do a cutting in the plate of 15×40 cm. for the LCD and circuits.

- Put the hinges to the body and the resulting part.

- Connect all the electronic parts to the box.

Results

We obtained a metal box size 20cm x 30cm x 20cm, it features a mechanism that is able to detect if a card has the same UID code than the one registered to give access to the goods secured inside the device. The development cost is approximately of $1600 pesos.

Discussion

Safe boxes are built with materials such as iron, and they often are reinforced with concrete, which makes them resistant to damages that can alter the security of the sheltered objects. Our prototype presents a failure, as it is built of steel plate, a material that can be bent or broken using simple tools. Systems must be incorruptible, difficult to track and easy to use, the disadvantage that the NFC presents is that its structure is vulnerable to interferences that can damage the system.

Conclusions

The device satisfies the electronic characteristics that are required for giving security to the device through the same UID code registered to give access to the box. Regarding to the physical characteristics, the size of the box was cut due to economical reasons, as the material which it was made of.

Bibliography

“Libro-Guía de las Cajas Fuertes”, España, Cajas10.0’

NFC: que es y para qué sirve, Xataka, http://www.xataka.com/moviles/nfc-que-es-y-para-que-sirve, consultado el 8 de enero de 2016.

Tecnología NFC, Dipole, http://www.dipolerfid.es/Tecnologia-NFC/Default.aspx, consultado el 9 de Enero de 2016.

¿Cómo funciona?: Tarjetas identificadoras sin contacto o sistemas RFID, ecojoven.com, http://www.ecojoven.com/dos/03/RFID.html, consultado el 9 de enero de 2016.

¿Qué es tarjeta de proximidad RFID?, Proximidad.mx, http://www.tarjetashid-mifare-rfid.com/que-es-tarjeta-proximidad-rfid.html, consultado el 9 de Enero de 2016.